Salah satu fitur terbesar dari sistem MacOS adalah tidak terlalu terganggu oleh malware. Data penelitian menunjukkan bahwa dalam lima tahun terakhir. Serangan ransomware yang telah menjangkiti pengguna Windows secara serius. Namun belum banyak mereproduksi perangkat ransomware MacOS dalam jumlah besar. Mode serangan untuk mengunci perangkat atau data MacOS dan memeras uang tebusan dari pemiliknya masih sulit dicapai.

Namun, mencuri data berharga dan memonetisasinya dengan cara jahat adalah taktik serangan umum di seluruh sistem operasi. Pada sistem macOS, penyerang ilegal juga mencuricookie, rantai kunci (keychain), kunci SSH dan informasi lainnya. Serta mengumpulkan data secara ilegal melalui proses jahat seperti adware atau spyware. Data ini dapat dijual di berbagai forum bawah tanah dan pasar darknet, atau langsung digunakan dalam berbagai serangan siber.

Artikel Labkom99 ini merangkum 7 jenis aset data yang paling mungkin dicuri dalam sistem MacOS. Sehingga membantu melindungi pengguna Mac dengan lebih baik dan mengidentifikasi tanda-tanda potensi dan risiko.

1. Data Cookie MacOS

Target malware MacOS yang paling umum adalah cookie yang disimpan di perangkat pengguna. Demi kenyamanan dan efisiensi pengguna. Browser dan banyak aplikasi perusahaan pada sistem macOS biasanya mengizinkan pengguna untuk tetap masuk hingga mereka keluar secara eksplisit. Ini dicapai dengan menyimpan cookie sesi di perangkat. Jika penyerang mencuri cookie ini, mereka dapat menggunakannya di perangkat MAC yang berbeda untuk masuk tanpa autentikasi.

Dalam intrusi CircleCI baru-baru ini, cookie Mac dapat dicuri secara ilegal. Menurut pernyataan publik dari CircleCI. Mengetahui bahwa pihak ketiga yang tidak sah dapat mencuri sesi SSO valid menggunakan malware yang disebarkan ke laptop teknisi CircleCI. Perangkat diretas pada 16 Desember 2022. Anti-virus yang ada perangkat lunak tidak mendeteksi malware. Investigasi menunjukkan bahwa malware dapat melakukan pencurian cookie. Dapat menyamar sebagai pengguna target di lokasi yang jauh sebelum mendapatkan akses ke sistem bisnis perusahaan.

Dalam sistem macOS, cookie sering kali terletak di lokasi yang dapat diakses oleh pengguna atau proses. Meskipun lokasi ini (seperti folder cookie perpustakaan pengguna) sering kali dibatasi oleh kerangka Transparansi, Persetujuan dan Kontrol (TCC). Para peneliti menemukan bahwa Meskipun TCC adalah ukuran kontrol untuk pengguna normal. Sulit untuk membatasi aktivitas serangan secara efektif.

Berikut adalah beberapa contoh umum di mana cookie sesi disimpan di macOS:

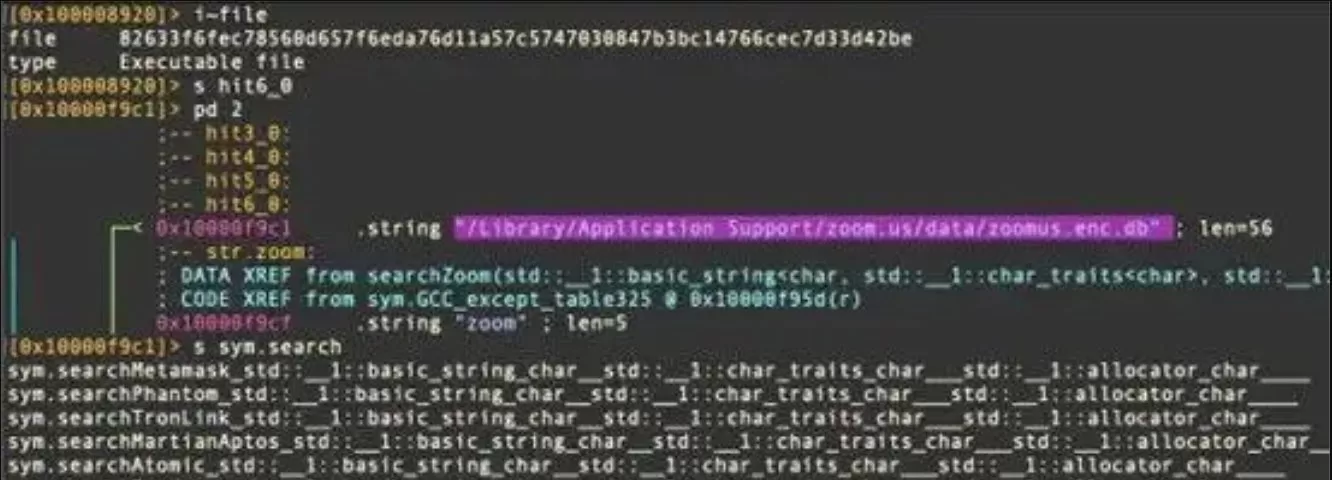

Selain itu, database yang terkait dengan sistem aplikasi juga menjadi sasaran para penjahat. Basis data terenkripsi lemah dapat dengan mudah didekripsi. Hanya dengan sedikit pengetahuan tentang kata sandi pengguna dan sering diperoleh oleh penginstal malware selama serangan awal. Misalnya, basis data terenkripsi Zoom adalah target infostealer Pureland.

2. Manajemen file kata sandi pengguna

Mungkin bagian data terpenting di MacOS pengguna adalah file manajemen kunci pengguna. Database terenkripsi yang digunakan untuk menyimpan kata sandi, token autentikasi dan kunci enkripsi. File manajemen kunci menggunakan enkripsi yang kuat. Tidak dapat dipecahkan hanya dengan mencuri database atau bahkan mendapatkan akses ke komputer.

Namun, kelemahan dari file manajemen kunci adalah jika penyerang menguasai kata sandi login pengguna. Semua informasi pribadi yang tersimpan di dalamnya dapat dibuka. Jika kata sandi ini lemah, mudah ditebak. Atau secara tidak sengaja diberikan ke proses jahat secara tidak sengaja. Maka kekuatan enkripsi file manajemen kunci akan sama sekali tidak berguna.

Data penelitian menunjukkan bahwa file manajemen kunci telah menjadi sasaran penyerang ilegal. Contoh terbaru termasuk DazzleSpy dan ancaman yang dikenal sebagai “KeySteal”. Pertama kali ditemukan oleh para peneliti di Trend Micro pada November 2022. Apple hanya menambahkan deteksi KeySteal di XProtect v2166 dan XProtectRemediator yang dirilis pada Maret tahun ini.

File objek untuk KeySteal dengan ekstensi file keychain dan keychain-db ada di lokasi berikut:

Ketika file manajemen kunci ditanyakan, maka akan disandikan dan dienkripsi base64 oleh pustaka enkripsi sumber terbuka yang disebut JKEncrypt. Ini merupakan fungsi enkripsi “buatan sendiri” yang menggunakan algoritme 3DES tradisional.

3. Informasi data kata sandi login pengguna MacOs

Seperti disebutkan di atas, File manajemen kunci pengguna tidak banyak berguna bagi pihak yang tidak berwenang. Kecuali mereka juga memiliki kata sandi untuk masuk ke pengguna. Karena kata sandi masuk diperlukan untuk otentikasi ke hampir semua hal di perangkat Mac. Mereka sangat dicari setelah oleh penyerang jahat.

Pencurian kata sandi login pengguna dapat dilakukan dengan berbagai cara. Melalui penipuan, melalui keylogging, atau beberapa tugas sederhana untuk meminta otorisasi. Kemudian menggunakan otorisasi untuk aktivitas serangan ilegal.

Malware sering kali mengharuskan korban untuk meningkatkan hak istimewa. Sehingga agar dapat menginstal hak istimewa yang dapat dijalankan. Kemudian dapat dijalankan sebagai pengguna yang kuat untuk melakukan apa pun yang diinginkan penyerang. Spyware CloudMensis/BadRAT adalah contoh yang bagus.

4. Kata sandi dan data terkait di browser

Banyak pengguna macOS akan menggunakan browser untuk menyimpan kredensial dan kata sandi login situs web. Serta data berguna lainnya, seperti kredensial login yang diisi pengguna, riwayat browser, riwayat pencarian, dan riwayat unduhan. Data ini juga merupakan informasi yang sangat menarik bagi penyerang ilegal.

Mengambil aktivitas serangan jahat infostealer Pureland sebagai contoh, Pureland mengeksekusi perintah berikut sebagai bagian dari fungsi getChromeSSPass:

security 2>&1 > /dev/null find-generic-password -ga "Chrome" | awk "{print $2}" > /Users/Namun, proses jahat harus memiliki hak istimewa yang lebih tinggi dan melewati kontrol TCC biasa agar berhasil. Jika tidak, pengguna akan menerima peringatan keamanan tentang upaya tersebut.

5. Informasi Data kunci SSH MacOS

Setelah penyerang memiliki kunci SSH pengguna macOS, dia dapat mengautentikasi dirinya sendiri di sistem korban. Folder SSH memungkinkan penyerang mengakses akun lain di sistem yang sama atau file konfigurasi sistem lain di jaringan yang sama. Selain mencuri kunci SSH, jika penyerang dapat memperoleh akses baca dan tulis ke folder SSH. Mereka juga dapat mendistribusikan kunci otorisasi mereka sendiri untuk akses jarak jauh backdoor.

Pada Mei 2022, pengembang macOS Rust menjadi sasaran serangan pencurian kunci CrateDepression SSH. Memengaruhi pengguna yang menyetel variabel lingkungan GITLAB_CI pada perangkat MAC mereka. Juga menunjukkan bahwa penyerang tertarik pada pengembangan perangkat lunak. Setelah serangan berhasil membahayakan perangkat host, muatan Poseidon dipicu, termasuk mencari dan mencuri kunci SSH.

Perlu juga dicatat bahwa, selain malware pencurian data SSH yang di-hardcode. RAT pintu belakang apa pun yang mampu mengunggah file ke server jarak jauh dapat mencari kunci SSH.

6. Informasi lingkungan sistem macOS

Perilaku umum dari banyak malware macOS adalah menanyakan dan mencuri berbagai data informasi lingkungan dari perangkat. Ini dapat digunakan untuk memalsukan sidik jari karakteristik perangkat karena berbagai alasan, termasuk mengirimkan malware secara selektif dan mengeksekusi malware. Misalnya, C2 dapat secara otomatis mengirimkan malware khusus versi dan khusus platform. Demikian pula, pelaku ancaman juga dapat mendistribusikan muatan tertentu (yang konteksnya cocok dengan kepentingan penyerang) ke berbagai korban.

Jika penyerang memiliki pengetahuan mendalam tentang lingkungan target, mereka dapat membuat hash terhadap informasi tersebut. Hanya dijalankan jika informasi perangkat yang terinfeksi cocok. Pengiriman dan eksekusi yang selektif ini dapat membuat penyerang lebih efisien dalam melakukan aktivitas penyerangan. Dan pada saat yang sama lebih sulit untuk ditemukan. DazzleSpy adalah contoh nyata dari serangan jahat semacam ini, malware melakukan polling di lingkungannya untuk mendapatkan sejumlah besar data lingkungan.

7. Isi informasi di papan tulis (CLIPBOARD)

Saat pengguna menjalankan fungsi salin melalui tombol pintasan “Cmd-C”. Papan tulis atau papan klip menyimpan teks, gambar, dan data lainnya di memori.

Clipboard menarik bagi pengembang malware karena merupakan cara efektif untuk mencuri kata sandi, alamat mata uang kripto dan data lainnya. Misalnya, beberapa pencuri mata uang kripto melihat pengguna menyalin alamat dompet ke clipboard, lalu menggantinya dengan alamat milik penyerang.

Mendapatkan dan menulis ke papan tempel relatif mudah. Karena Apple menyediakan api kerangka NSPateboard Foundation dan utilitas baris perintah Unix pbcopy dan pbpaste.

EggShell RAT adalah contoh yang bagus. Versi khusus ini digunakan dalam malware XcodeSpy.

Saran Perlindungan

Saat perangkat komputasi MacOS menjadi lebih populer di antara tim produksi dan pengembangan perusahaan. Data yang disimpan di MacOs menjadi semakin penting bagi penyerang. Mengurangi serangan pencurian data dari semua jenis dimulai dengan menerapkan solusi keamanan. Titik akhir komprehensif dengan cepat mengidentifikasi dan memblokir malware serta memungkinkan tim keamanan untuk melihat apa yang terjadi pada perangkat.

Selain itu, pengguna juga harus secara teratur memantau proses. Barang kali ada yang mencoba mengakses rantai kunci, SSH dan jalur file lain yang dibahas di atas.

Akhirnya, meskipun mekanisme TCC dari sistem macOS masih memiliki banyak ketidaksempurnaan. Tetap penting untuk menjaga sistem macOS diperbarui secara tepat waktu. Karena Apple akan secara teratur memutakhirkan kerangka kerja TCC. Menambal kerentanan keamanan lain yang dilaporkan oleh para peneliti, mengurangi resiko penggunaan perangkat MAC .