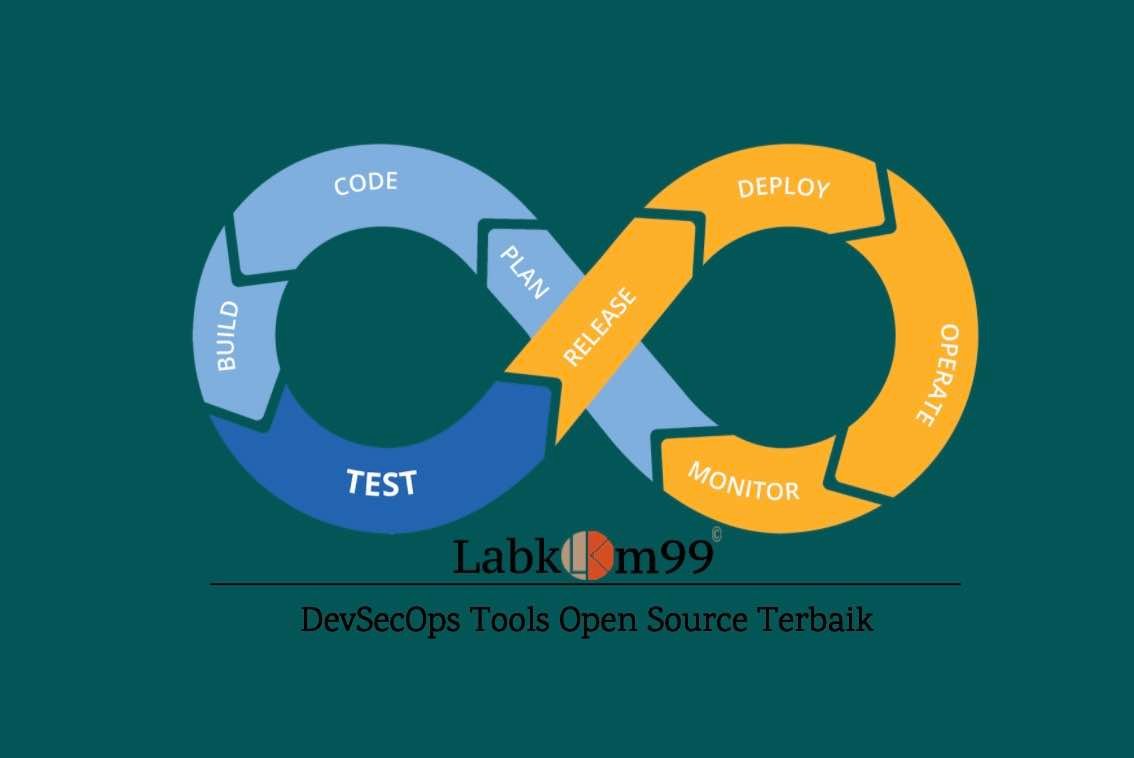

DevSecOps tools merupakan alat yang sering dipakai dalam berbagai proses pengembangan aplikasi. Dalam proses membangun dan menerapkan aplikasi cloud-native, tujuan pengembang dan tim keamanan sering kali bertentangan. Salah satunya adalah kekuatan untuk mempercepat pengiriman aplikasi yang terkadang dianggap sebagai penghalang bagi mesin inovasi. Faktanya, baik keamanan maupun kurangnya keamanan berpotensi memperlambat inovasi.

Penelitian telah menunjukkan bahwa kegagalan untuk mengatasi masalah keamanan dapat mengakibatkan penundaan dalam penerapan aplikasi. DevSecOps sebagai disiplin menolak dikotomi antara keamanan informasi dan tim pengembangan dengan memasukkan keamanan antara tim pengembangan dan operasi. DevSecOps memandang keamanan sebagai tanggung jawab bersama di seluruh tim dan didasarkan pada penyematan alat dan proses keamanan ke dalam alur kerja pengembang dan operasi (atau DevOps) yang ada dan mengotomatiskannya jika memungkinkan.

Berikut ini Labkom99 memberikan daftar DevSecOps tools open source Terbaik Untuk Kubernetes yang dapat membantu Anda mulai membangun, menerapkan dan menjalankan aplikasi yang lebih aman di Kubernetes.

1. Anchore

Anchore adalah tools pemindai gambar open source dan alat manajemen untuk mendeteksi kerentanan yang diketahui dalam gambar Docker. Anchore Toolbox juga merupakan seperangkat alat open source independen termasuk Syft dan Grype. Syft dapat menghasilkan tagihan perangkat lunak dengan melihat gambar dan sistem file Anda. Sementara Grype dapat memindai gambar Anda dari kerentanan.

Saat digabungkan dengan Anchore Engine dan diintegrasikan ke dalam alat CI/CD Anda, pengguna dapat mengotomatiskan evaluasi dan penegakan kebijakan keamanan dalam alur kerja mereka yang ada. Dengan pengontrol penerimaan Kubernetes, Anchore dapat memindai gambar container selama fase build dan run Anda.

Anda Dapat menggunakan Anchore Untuk Mirror Vulnerability Scan dan Software bill of materials for container.

2. Cekov DevSecOps Tools

Checkov adalah tools analisis kode statis open source yang membantu menegakkan kebijakan keamanan dan kepatuhan untuk AWS, Azure dan Google Cloud. Checkov membantu mencegah kesalahan konfigurasi cloud selama build Terraform, Cloudformation, Kubernetes sebagai sistem infrastruktur dan kode lainnya.

Dengan adanya kesalahan konfigurasi yang dilakukan oleh pengguna menjadi masalah keamanan utama. Checkov dapat menjadi alat penting untuk membantu mengurangi risiko beban kerja.

Anda dapat menggunakan Checkov Sebagai Infrastruktur Kode Scenning dan Manajemen konfigurasi cloud

3. Clair

Clair adalah alat untuk scan kerentanan container image open source dan alat analisis statis untuk Docker container. Clair digunakan dalam proyek open source Quay, sebuah registri kontainer independen. Jika Anda ingin menghindari biaya opsi komersial, Clair adalah tempat yang tepat untuk memulai.

Terutama karena Clair adalah blok pembangun open source untuk banyak solusi untuk container scanner komersial. Clair biasanya digunakan untuk Mirror Vulnerability Scan.

4. Falco DevSecOps Tools

Falco adalah proyek open source CNCF inkubasi yang menyediakan visibilitas dan introspeksi runtime dengan menggunakan event kernel dan menggabungkannya dengan data dari Kubernetes untuk memberi tahu pengguna tentang pelanggaran kebijakan selama panggilan sistem Linux.

Falco adalah program populer yang digunakan dalam ujian Certified Kubernetes Security Specialist (CKS) untuk menilai kemampuan kandidat dalam memeriksa event runtime. Falco biasa digunakan untuk Analisis container runtime dan Deteksi ancaman.

5. Kube-bench

Kube-bench adalah tools keamanan open source yang menjalankan pemeriksaan untuk memastikan penerapan Kubernetes sesuai dengan CIS Kubernetes Benchmark. Kube-bench paling baik digunakan untuk compliance in on-premises environments.

Karena cluster Kubernetes terkelola melindungi komponen bidang kontrol untuk menjamin waktu aktif, ketersediaan tinggi dan SLA. Kube-bench juga muncul dalam ujian CKS. Kube-bench DevSecOps Tools digunakan untuk case Manajemen konfigurasi dan penyesuaian

6. Kube-Hunter

kube-bench menyeken bagaimana Kubernetes di-deploy, sementara kube-hunter melihat cluster yang di-deploy di Kubernetes untuk mendeteksi kesalahan konfigurasi yang dapat dieksploitasi. Seperti Dasbor Kubernetes yang terbuka. Ada banyak tes aktif dan pasif yang akan menunjukkan di mana kesalahan konfigurasi Anda.

Anda dapat menjalankan kube-hunter dari luar cluster, di mesin cluster, atau sebagai pod di dalam cluster. Setiap skenario akan memberi Anda perspektif berbeda tentang postur keamanan cluster Anda. kube-hunter dapat digunakan untuk Manajemen konfigurasi, Risiko dan Dampak

7. KubeLinter DevSecOps Tools

KubeLinter adalah alat analisis statis untuk file Kubernetes YAML dan bagan HELM yang membantu memastikan mereka mengikuti praktik terbaik untuk kesiapan dan keamanan produksi. KubeLinter dikirimkan dengan beberapa pemeriksaan default, dan juga dapat dikonfigurasi untuk menjalankan pemeriksaan khusus.

Dikembangkan sebagai biner Go, KubeLinter memiliki paket yang sama dengan kubectl, lebih mudah daripada alat strategi lainnya. Berfokus pada penggunaan pengembang dan integrasi CI. KubeLinter menggunakan file konfigurasi untuk memungkinkan tim memperluas kebijakan mereka dalam aplikasi CI mereka. Gunakan KubeLinter untuk Manajemen konfigurasi Linting bagan YAML/Helm.

8. Open Policy Agent

Open Policy Agent (OPA) adalah proyek open source CNCF lulusan yang memungkinkan pengguna untuk menstandarisasi pembuatan dan penegakan kebijakan mereka menggunakan mesin kebijakan generik OPA. Selain Kubernetes, OPA juga dapat menerapkan kebijakan saat menggunakan teknologi cloud-native seperti Envoy, Terraform, dan Kafka. Kebijakan OPA bahkan dapat dikonversi ke SQL untuk menerapkan aturan di database Anda.

9. Terrascan

Terrascan adalah solusi open source baru yang dibangun di atas OPA. Terrascan memiliki lebih dari 500+ kebijakan praktik terbaik keamanan untuk berbagai aplikasi termasuk Terraform, Kubernetes (JSON/YAML), AWS, Azure, GCP, Kubernetes dan GitHub.

Terrascan menunjukkan nilai mesin OPA dan memperluasnya dengan merekomendasikan default daripada membiarkan pengguna menggunakan Rego. Penggunaan DevSecOps Tools Terrascan sebagai Manajemen konfigurasidan Linting bagan YAML/Helm

Kesimpulan

Ketika diterapkan dengan benar, prinsip-prinsip DevSecOps akan terus diintegrasikan di seluruh siklus pengembangan perangkat lunak. Menggeser tanggung jawab keamanan lebih jauh ke kiri untuk meminimalkan overhead operasional kontrol pasca-keamanan. Memungkinkan pengembang dan pengguna akhir DevOps menjadi pengguna yang aman. Memungkinkan Mereka menerapkan kontrol keamanan secara mandiri dalam alur kerja mereka.

Dengan munculnya teknologi cloud-native seperti Kubernetes sebagai standar untuk mengelola aplikasi di lingkungan cloud dan hybrid, tim keamanan perlu memahami sepenuhnya teknologi ini untuk membuat pagar pembatas dan kontrol yang tepat. Baca juga 10 Contoh Aplikasi DevOps Terbaik Untuk Dikembangkan.

Tim DevOps harus mengintegrasikan perlindungan keamanan yang kuat ke dalam alur kerja dan rantai alat yang mereka gunakan untuk menyediakan infrastruktur dan membangun aplikasi perangkat lunak di lingkungan Kubernetes. Jika dikombinasikan dengan orang dan proses yang tepat, daftar DevSecOps Tools Open Source ini dapat membantu organisasi Anda mencapai tujuan ini dan mengotomatiskan keamanan dengan cara baru dan lebih baik.