Pengembangan keamanan arsitektur IoT didasarkan pada sistem tiga lapis yang terdiri dari lapisan perangkat keras. Lapisan jaringan/komunikasi dan lapisan antarmuka/layanan. Unsur-unsur yang menyusun sistem IoT meliputi perangkat keras/perangkat, protokol komunikasi/pesan, dan antarmuka/layanan. Oleh karena itu, penerapan mitigasi keamanan IoT harus mencakup arsitektur keamanan semua lapisan IoT. Seperti yang ditunjukkan pada Gambar 1.

Perangkat keras, seperti sensor dan aktuator, merupakan elemen terpenting dalam IoT. Mikroprosesor tipikal yang digunakan pada tingkat perangkat keras biasanya didasarkan pada arsitektur ARM, MIPS, atau X86. Idealnya, pengembang juga harus menyertakan perangkat keras yang aman yang mungkin menyertakan prosesor kriptografi atau chip yang aman.

Untuk sistem operasi perangkat keras, perangkat IoT biasanya menggunakan sistem operasi real-time (RTOS). Mencakup fitur seperti mikrokernel, lapisan abstraksi perangkat keras, driver komunikasi, isolasi proses, boot aman, dan kotak pasir aplikasi. Untuk lapisan perangkat lunak aplikasi, ada aplikasi khusus, protokol enkripsi, serta pustaka dan driver pihak ketiga.

Pemilihan perangkat keras sangat penting untuk keamanan perangkat IoT. Kekhawatiran tentang perangkat keras IoT mencakup kemampuan autentikasi, enkripsi lalu lintas end-to-end, proses bootloading yang aman, penerapan tanda tangan digital selama pembaruan firmware, dan transaksi transparan. Baca juga 5 Manfaat Internet of Things Dalam Kehidupan Manusia.

Pengembangan Keamanan IoT

Blok bangunan besar berikutnya dari sistem IoT mencakup protokol komunikasi dan perpesanan. Jaringan objek pintar dapat berkomunikasi langsung dengan cloud melalui gateway, melalui layanan cloud seperti Amazon Kinesis. Namun, konsep penting IoT adalah mewujudkan jaringan sensor nirkabel (WSN) sebagai teknologi komunikasi utama di IoT.

WSN memiliki protokol yang ringan untuk komunikasi antar perangkat serta antara edge gateway. Selain itu, WSN mendukung komunikasi dinamis, biasanya berdasarkan standar 802.15.4. Dalam protokol IEEE, 802.15.4 cocok untuk WPAN berkecepatan rendah yang cocok untuk persyaratan sistem Internet of Things.

Beberapa keuntungan dari protokol ini adalah skalabilitasnya, dan fakta bahwa protokol ini dapat mempertahankan dirinya sendiri, menghabiskan sedikit daya, dan murah untuk dioperasikan. Namun, Bluetooth, ZigBee, PLC, WiFi, 4G dan 5G juga dapat dipilih sebagai protokol komunikasi untuk memenuhi kebutuhan proses IoT.

Komponen penting lainnya dalam IoT adalah agregator, yang dapat menjadi pintu gerbang ke arsitektur IoT seperti router WiFi. Gateway menyediakan konektivitas hilir ke beberapa “hal”. Cloud adalah elemen inti lain dalam sistem IoT. Beberapa penyedia layanan cloud (CSP) populer termasuk Amazon Web Services, Microsoft Azure, Google Cloud Platform dan IBM Cloud (untuk beberapa nama).

Cloud menyediakan layanan untuk IoT, termasuk perpesanan, penyimpanan, pemrosesan data, dan analitik. Selain itu, CSP memberikan dukungan baru untuk Message Queuing Telemetry Transport (MQTT), yang biasa digunakan untuk komunikasi Machine-to-Machine (M2M) dan protokol komunikasi Representational State Transfer (REST).

Selain layanan saat ini, munculnya teknologi komunikasi baru seperti 5G akan membuat peran cloud semakin penting. Koneksi seluler 4G dan 5G memungkinkan komunikasi nirkabel jarak jauh. Selain itu, kemampuan untuk membuat semua perangkat IoT dapat dialamatkan menggunakan IPV6 memungkinkan perangkat IoT terhubung langsung ke cloud. Baca juga Analisis Penerapan Aplikasi IoT Di Bidang Manajemen Aset.

Pengantar Keamanan IoT

Internet of Things akan tumbuh pesat di masa mendatang karena proliferasi teknologi komunikasi, ketersediaan perangkat, dan peningkatan sistem komputasi. Oleh karena itu, keamanan IoT sangat penting untuk melindungi perangkat keras dan jaringan dalam sistem IoT. Namun, karena ide peralatan jaringan masih tergolong baru, keamanan belum diperhatikan dalam produksi peralatan terkait.

Karena keragaman perangkat dan protokol komunikasi dalam sistem IoT, serta berbagai antarmuka dan layanan yang disediakan, tidak cocok untuk menerapkan tautan keamanan berdasarkan solusi jaringan TI tradisional [2]. Faktanya, langkah-langkah keamanan yang ada yang digunakan dalam jaringan tradisional mungkin tidak cukup.

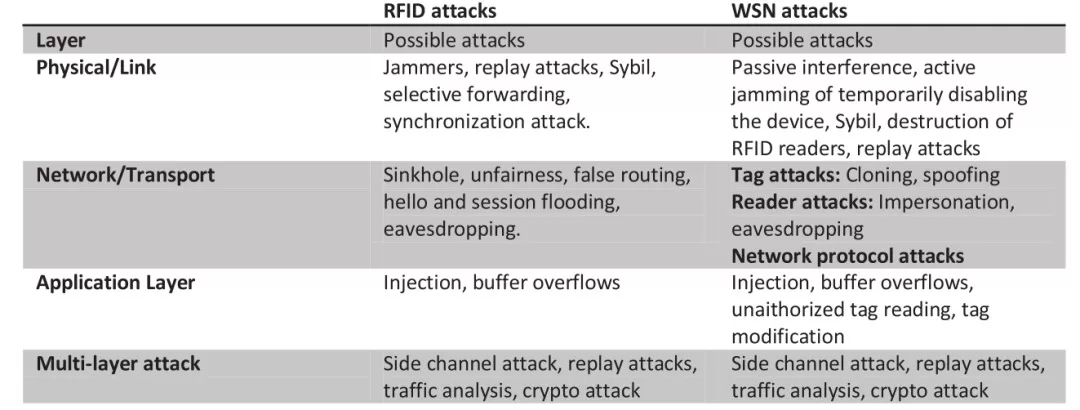

Vektor serangan yang didaftar oleh Open Web Application Security Project (OWASP) melibatkan tiga lapisan sistem IoT, yaitu perangkat keras, tautan komunikasi, dan antarmuka/layanan. Identifikasi Frekuensi Radio (RFID) dan Jaringan Sensor Nirkabel (WSN) dianggap sebagai bagian dari jaringan IoT. Oleh karena itu, kemungkinan serangan pada kedua sistem ini tercantum dalam Tabel 1.

Mengacu pada arsitektur pengembangan keamanan IoT, masalah keamanan IoT relevan dengan ketiga lapisan IoT. Misalnya, kurangnya enkripsi transportasi melibatkan tautan komunikasi yang tidak aman antara perangkat dan cloud, perangkat dan gateway, perangkat dan aplikasi seluler, satu perangkat dan lainnya, serta gateway dan cloud. Baca juga 5 Contoh Implementasi Layanan Dalam Bidang Kesehatan Yang Berhasil Terhubung Dengan IoT.

Vektor yang sangat populer untuk mengakses perangkat IoT adalah karena prosedur otentikasi dan otorisasi yang tidak memadai. Dalam sistem IoT saat ini, protokol yang mendukung autentikasi adalah MQTT, DDS, Zigbee, dan Zwave. Namun, meskipun pengembang menyediakan alat autentikasi yang diperlukan untuk komunikasi, pemasangan, dan perpesanan IoT, masih ada peluang untuk dibajak komunikasi.

Selain itu, layanan jaringan yang tidak aman dapat memungkinkan aktor jahat atau ancaman untuk menjelajah dan menyebar melalui jaringan. Saat ini, otentikasi adalah metode keamanan yang paling umum digunakan untuk mewujudkan komunikasi yang aman di lapisan jaringan.

Hambatan Pengembangan Keamanan IoT

Terlepas dari masalah yang tidak praktis karena keterbatasan perangkat, beberapa peneliti menyarankan penerapan IPSec di lingkungan IoT melalui lapisan adaptasi. Penelitian tentang autentikasi ringan berdasarkan manajemen kunci publik saat ini sedang berlangsung.

Konfigurasi keamanan yang tidak memadai disebabkan oleh sertifikat hard-coded yang sering digunakan di perangkat IoT. Dengan banyak perangkat yang menggunakan kode sandi yang sama, kode sandi yang di-hardcode mudah disusupi. Keamanan fisik yang buruk adalah faktor serangan lain yang disebabkan oleh kerentanan perangkat keras.

Hambatan utama untuk mengenkripsi perangkat adalah kesederhanaan perangkat seperti sensor. Selain itu, mungkin ada konflik mengenai daya jual produk. Namun, mungkin perlu menerapkan enkripsi ringan di perangkat untuk memastikan kerahasiaan dan keamanan pengguna.

Antarmuka web dan cloud yang tidak aman adalah kerentanan dalam sistem IoT lapisan aplikasi yang dapat menjadi vektor serangan. Oleh karena itu, cloud gateway harus dilengkapi dengan kontrol keamanan untuk membatasi modifikasi konfigurasi oleh pelaku jahat.

Menerapkan biometrik dan autentikasi multi-level untuk kontrol akses pada lapisan aplikasi bisa menjadi solusi yang baik. Karena tren ancaman keamanan yang berubah, tantangan keamanan saat ini disajikan dalam bentuk lapisan dan kemungkinan penanggulangan . Tabel 2 menyajikan beberapa tantangan saat ini dan tindakan pencegahan yang disarankan.

Mengamankan sistem IoT menghadirkan banyak tantangan unik, seperti komunikasi yang tidak dapat diandalkan, lingkungan yang tidak bersahabat, dan perlindungan data dan hak istimewa yang tidak memadai.

Seperti yang ditunjukkan pada Tabel 2, terdapat lebih banyak tantangan keamanan di lapisan persepsi. Mungkin ada beberapa alasan untuk hal ini, seperti akses fisik yang mudah ke titik akhir, antarmuka jaringan perangkat yang rentan, dan layanan jaringan yang tidak aman. Oleh karena itu, dapat disimpulkan bahwa untuk sistem IoT, perangkat fisik atau simpul akhir adalah permukaan serangan utama musuh.

Perkembangan Saat Ini dalam Mekanisme Keamanan IoT

Tujuan utama mitigasi pengembangan keamanan aplikasi adalah untuk menjaga privasi, kerahasiaan, memastikan keamanan pengguna IoT, infrastruktur, data, dan perangkat, serta menjamin ketersediaan layanan yang disediakan oleh ekosistem IoT. Oleh karena itu, mitigasi dan penanggulangan biasanya diterapkan menurut vektor ancaman klasik.

Otentikasi tetap menjadi teknik keamanan paling populer, sementara manajemen kepercayaan semakin populer karena kemampuannya untuk mencegah atau mendeteksi node berbahaya. Di sisi lain, penelitian dalam kriptografi berfokus pada enkripsi yang ringan dan murah untuk perangkat berdaya rendah dan terbatas.

Teknologi Otentikasi

Otentikasi adalah proses mengidentifikasi pengguna dan perangkat di jaringan dan memberikan akses kepada orang yang berwenang dan perangkat non-manipulatif. Dalam arti lain, Otentikasi adalah salah satu cara untuk mengurangi serangan pada sistem IoT, seperti serangan balasan, serangan man-in-the-middle, serangan peniruan dan serangan Sybil.

Seperti yang ditunjukkan pada bagan pada Gambar 1, autentikasi masih menjadi metode yang paling umum digunakan (60%) untuk memberikan akses kepada pengguna di lapisan aplikasi dan memberikan akses ke perangkat di jaringan IoT.

Transport Layer Security (TLS) banyak digunakan untuk otentikasi dan enkripsi komunikasi. Untuk perangkat terbatas, TLS menawarkan TL S-PSK (menggunakan kunci yang dibagikan sebelumnya) dan metode autentikasi TLS-DHE-RSA (menggunakan pertukaran kunci RSA dan Diffie-Hellman (DH), yang merupakan kunci publik dan protokol enkripsi.

Dalam skema ini, dua entitas untuk melakukan mutual authentication harus membuktikan legitimasi satu sama lain dengan berbagi informasi rahasia (pre-shared key) terlebih dahulu. Karena hanya enkripsi kunci simetris yang digunakan dalam proses autentikasi, skema ini cocok untuk perangkat yang dibatasi seperti sensor.

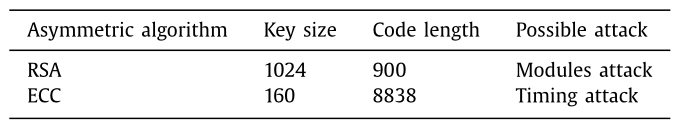

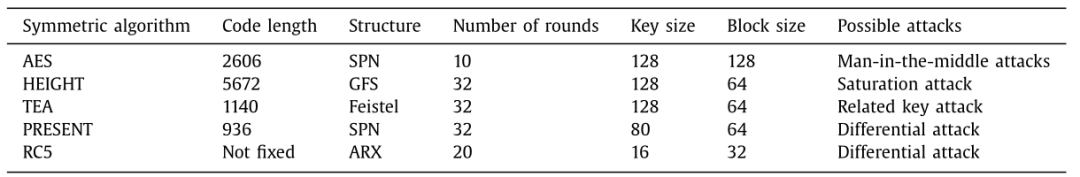

Saat ini, tiga jenis protokol autentikasi dirancang untuk IoT: protokol berdasarkan kriptografi asimetris (Tabel 3), protokol berdasarkan kriptografi simetris (Tabel 4), dan protokol hibrid.

Karena pengguna dan perangkat di lingkungan IoT membuat komunikasi dua arah, ada komunikasi timbal balik antara perangkat dan server. Perangkat akan mengirim data ke server dan menerima data kontrol dari server. Oleh karena itu, dalam sistem IoT, autentikasi timbal balik sangat penting untuk memeriksa validitas perangkat dan server.

Enkripsi

Node dienkripsi untuk pengembangan keamanan IoT end-to-end. Namun, karena heterogenitas sistem IoT, beberapa node mungkin dapat menyematkan mikroprosesor tujuan umum. Namun, perangkat dengan sumber daya rendah dan terbatas hanya dapat menyematkan IC khusus aplikasi.

Oleh karena itu, primitif kriptografi tradisional tidak cocok untuk perangkat pintar dengan sumber daya rendah karena daya komputasi yang rendah, masa pakai baterai terbatas, ukuran kecil, memori kecil, dan catu daya terbatas. Oleh karena itu, enkripsi ringan mungkin merupakan enkripsi yang efektif untuk perangkat ini.

Manajemen Kepercayaan

Ada semakin banyak publikasi tentang manajemen kepercayaan perangkat. Tujuan manajemen kepercayaan IoT adalah untuk mendeteksi dan menghilangkan node berbahaya dan menyediakan kontrol akses yang aman.

Komputasi kepercayaan otomatis dan dinamis untuk memverifikasi nilai kepercayaan dari node yang berpartisipasi dalam jaringan IoT adalah salah satu teknik tercanggih dalam penelitian manajemen kepercayaan. Namun, sebagian besar penelitian berfokus pada pendeteksian node berbahaya; hanya beberapa metode kontrol akses berbasis kepercayaan yang telah diusulkan.

Faktanya, karena skalabilitas dan banyaknya perangkat pintar yang menyimpan data sensitif, ada kebutuhan mendesak untuk manajemen kontrol akses yang otomatis, transparan, dan mudah untuk menyediakan tingkat akses yang berbeda untuk node/pengguna yang berbeda.

Meskipun hanya 20% (lihat Gambar 2) dari metode kontrol akses yang saat ini menggunakan evaluasi kepercayaan, ini masih merupakan mekanisme keamanan yang menjanjikan. Ini mungkin karena kemampuannya untuk menghitung skor kepercayaan dinamis untuk node. Ini memungkinkan nilai kepercayaan dari setiap node untuk dievaluasi langkah demi langkah.

Selanjutnya, Caminha et al mengusulkan penilaian kepercayaan cerdas menggunakan pembelajaran mesin (ML). Ini mungkin dapat mengurangi serangan sakelar yang mengancam nilai kepercayaan node. Selain itu, manajemen kepercayaan dapat mengkompensasi kelemahan yang tampak dalam otentikasi, seperti serangan dari node yang rusak.

Komputasi kepercayaan untuk kontrol akses di jaringan IoT, kontrol akses berbasis kepercayaan (TBAC), masih relatif baru tetapi telah berhasil diimplementasikan dalam aplikasi komersial. Bernal et al., mengusulkan sistem kontrol sadar-kepercayaan untuk IoT yang mempromosikan properti kepercayaan multidimensi. Evaluasi kepercayaan terpusat seperti banyak proposal karena kendala sumber daya perangkat.

Perutean Yang Aman

Sensor dan aktuator adalah elemen penting dalam Internet of Things. Meskipun perangkat ini umumnya berdaya rendah dan sumber daya terbatas, perangkat ini dapat mengatur sendiri dan berbagi informasi. Pada saat yang sama, mereka juga bertindak sebagai penyimpanan data dan melakukan beberapa perhitungan. Oleh karena itu, skalabilitas, otonomi, dan efisiensi energi penting untuk setiap solusi perutean.

Beberapa node sensor pengembangan keamanan IoT adalah router perbatasan yang digunakan untuk menghubungkan jaringan lossy berdaya rendah (LLN) ke Internet atau jaringan area lokal (LAN) terdekat. Karena ukuran jaringan IoT yang besar, alamat IP perangkat ini didasarkan pada IPv6. IPv6 over Low-Power Wireless Personal Area Networks (6LoWPAN) adalah lapisan adaptasi IPv6 IETF yang memungkinkan konektivitas IP melalui jaringan berdaya rendah dan lossy. Namun, karena tidak ada otentikasi pada lapisan 6LoWPAN, kemungkinan pelanggaran keamanan tinggi.

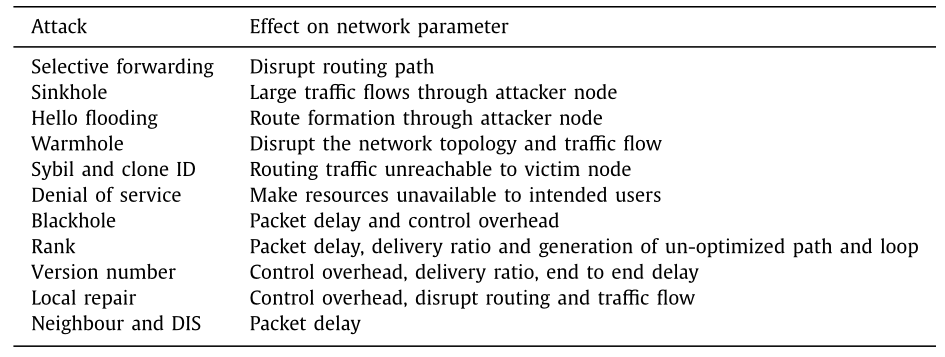

RPL (Low Power and Lossy Networking Protocol) dirancang untuk komunikasi multipoint, mendukung komunikasi point-to-point dan multipoint di LLN. DODAG (Destination Oriented Directed Acyclic Graph) adalah topologi RPL dari protokol routing node. Bahkan jika RPL memenuhi semua persyaratan perutean LLN, RPL rentan terhadap banyak serangan keamanan, seperti yang ditunjukkan pada Tabel 5.

Baca 10 Platform IoT Populer Tahun 2022 Yang Akan Terus Berkembang

Untuk meluncurkan serangan sinkhole, blackhole, atau Sybil, node jahat akan mencoba menemukan cara untuk berpartisipasi dalam jalur perutean atau penerusan paket data dan paket kontrol. Oleh karena itu, ia akan mengeksploitasi kerentanan protokol routing yang dirancang dengan asumsi bahwa semua node yang berpartisipasi dapat dipercaya.

Teknologi Baru

Dua teknologi baru telah menarik minat baru-baru ini. SDN (Software Defined Networking) dan Blockchain adalah beberapa teknologi baru populer yang digabungkan dengan solusi keamanan IoT. Gagasan utama SDN adalah memisahkan kontrol jaringan dan kontrol data.

Oleh karena itu, jaringan dapat dikontrol secara terpusat dan dikelola secara dinamis untuk mengatasi kendala di lingkungan IoT, seperti alokasi sumber daya di perangkat IoT. Selain itu, beberapa tantangan yang saat ini dihadapi oleh IoT, seperti keandalan, keamanan, skalabilitas, dan QoS, mungkin dapat diiklankan secara efektif.

Blockchain adalah tulang punggung cryptocurrency. Aplikasi berbasis IoT akan memanfaatkan transaksi yang aman dan pribadi serta desentralisasi komunikasi dan proses. Penerapannya sampai saat ini telah melihat kesuksesan yang signifikan dalam aplikasi keuangan. Desentralisasi, anonimitas semu, dan transaksi aman adalah beberapa keunggulan teknologi blockchain di IoT.

Kesimpulan

Penelitian pengembangan keamanan IoT ini merangkum latar belakang, status quo, konten penelitian, tantangan saat ini. Juga merupakan solusi dari penelitian keamanan Internet of Things saat ini yang memiliki signifikansi positif untuk pekerjaan penelitian di masa depan.